נוזקה

נוֹזְקָה (באנגלית: Malware, מכונה גם תוכנה מזיקה, תוכנה זדונית) היא תוכנה שמטרתה לחדור או להזיק למחשב, לאסוף מידע רגיש, להשיג גישה לרשתות מחשב פרטיות, או כדי להציג תוכן פרסומי בלתי-רצוי, וזאת ללא ידיעתו של המשתמש בו.

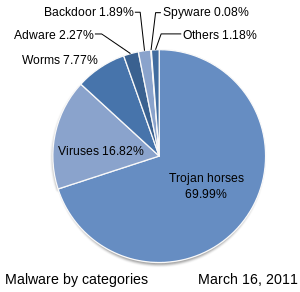

המונח "נוזקה" משמש שם כולל לכל סוגי התוכנות שנועדו להזיק למערכת, לחדור אליה או להפריע לפעולתה. במונח זה נכללים וירוסים, תולעי מחשבים, תוכנת כופר, סוס טרויאני, רוגלות, תוכנות פרסום ועוד. לעיתים משמש המונח "וירוס מחשב" לתיאור כל סוגי התוכנות הנ"ל.

המילה באנגלית, Malware, היא הלחם המילים Malicious (זדוני, מרושע) ו-Software (תוכנה).

אמצעי הגנה נגד נוזקות כוללים תוכנות אנטי-וירוס וחומות אש.

מטרות

[עריכת קוד מקור | עריכה]הנוזקות הראשונות נוצרו בשנות ה-70 וה-80 המוקדמות ושימשו בעיקר לביצוע מתיחות. לדוגמה, מחשב שהיה נגוע בנוזקה היה מציג הודעה על המסך שהייתה נעלמת כעבור מספר שניות.

החל מסוף שנות ה-80 הופיעו תוכנות שנועדו להרוס ולפגוע במחשבו של המשתמש, דרך מחיקת קבצים, מניעה של עליית מערכת ההפעלה ועוד. החל משנת 2003 ועם עלייתו של האינטרנט רחב הפס, החלו להופיע נוזקות רבות יותר אשר מטרתן היא רווח כלכלי למתכנתיהן, ולמעשה שימשו כתוכנות פרסום. אותן נוזקות הגיעו יחד עם תוכנות לגיטימיות, והציגו בפני המשתמש פרסומות או הובילו אותו לאתרים אשר לא פנה להשתמש בהם. תוכנות דיוג נועדו להשיג גישה למספרי כרטיס אשראי, חשבונות בנק, דואר אלקטרוני ועוד.

נוסף לזאת, קיימת נוזקה המכונה סוס טרויאני אשר משתמשת במחשבו של המשתמש, על מנת לשלוח דואר זבל. אותה נוזקה חוסה את פרטי המפרסם ובכך מסתירה את זהותו.

סוגי נוזקות ומאפייניהן

[עריכת קוד מקור | עריכה]סוגי נוזקות:

- וירוסים - נוזקה הגורמת נזק למחשב, יוצרת עותקים של עצמה או חודרת לתוכנות אחרות.

- סוס טרויאני - נוזקה החודרת למחשבו של המשתמש, תוך התחזות לתוכנה תמימה

- רוגלות - נוזקה העוקבת בחשאי אחר הרגלי השימוש של המשתמש במחשב שבו היא מותקנת, ומעבירה לבעליה את המידע הנאסף.

- תוכנות פרסום - תוכנה אשר מציגה תכנים פרסומיים מרשת האינטרנט למחשב הלקוח, לרוב בצורה של חלונות קופצים.

- Rabbit (ארנב): נוזקה אשר חודרת למחשבו של המשתמש ומשכפלת עצמה פעמים רבות, על מנת לגרום להאטת פעילות המחשב ואף לקריסת המערכת.

- תולעת (Worm): נוזקה המשכפלת עצמה דרך רשת האינטרנט, ללא תלות בווירוס או תוכנה נוספת.

- נוזקות כופר: נוזקות אשר תפקידן להצפין קבצים הנמצאים על מחשבו של משתמש המחשב או לחסום את הגישה לקבצים אלו, וזאת תוך הצגת דרישה לתשלום בעבור התרת ההצפנה או החסימה.

תכונות האופיינות לנוזקות כוללות בין היתר מנגנוני הסתרה (כדוגמת Rootkit), מנגנוני ריגול (למשל רישום הקשות) ומנגנוני הפצה (כדוגמת תולעי מחשבים).

זיהוי וסיווג נוזקות

[עריכת קוד מקור | עריכה]קיימות שיטות שונות ומגוונות לזיהוי ואיתור נוזקות:

- זיהוי חתימות אופייניות (Signature Based Detection) - שיטה פשוטה ויעילה לזיהוי נוזקות המתבצעת באמצעות זיהוי חתימות אשר אופייניות לנוזקות, דוגמת מחרוזות או רצף בתים ידוע אשר מצוי במאגר. עם זאת, זיהוי חתימות אופייניות מוגבל בזיהוי לנוזקות מוכרות הנמצאות במאגר זה מכבר.

- זיהוי אנומליות - בגישה זו נלמדים דפוסי הפעולה האופיינים של המערכת כאשר היא עובדת באופן תקין, ובאופן זה ניתן לאתר את הנוזקה כאשר מזהים התנהגות חריגה (אנומליה).

קיימות שיטות שונות לסיווג נוזקות:[1]

- סיווג מבוסס בקרת זרימה[2] - בגישה זה מסווגת הנוזקת על פי תבנית של גרף בקרת הזרימה, ומרחק עריכה ביחס לנוזקות אחרות.

- סיווג סטטי על פי קוד הנוזקה - סיווג על פי חתימות אופייניות.

- סיווג על פי התנהגות הנוזקה.

ניתוח נוזקות

[עריכת קוד מקור | עריכה]קיימות שיטות וגישות שונות לניתוח נוזקות, אשר נועדו להבין את אופן פעולת הנוזקה, לגלות את העומד מאחורי הפצתה או להעריך את הנזק הנגרם מפעולתה. דרך אחת לאפיון הנוזקות, נחלקת לגישה סטטית מול גישה דינמית:

- גישה סטטית - הגישה הסטטית פועלת באמצעות ניתוח סטטי, המתבסס על ניתוח הקוד של הנוזקה ומשאביה, מבלי להריץ אותה בפועל. בין היתר ניתן להשתמש בהנדסה הפוכה על מנת להבין את הקוד של הנוזקה, ולתרגם את הקוד הבינארי לקוד אסמבלי.

- גישה דינמית - הגישה הדינמית פועלת באמצעות ניתוח התנהגות, באופן בו היא מתבססת על צפייה בהתנהגותה של הנוזקה כאשר היא מורצת בפועל. ניתוח מסוג זה מורץ בדרך כלל בסביבת ארגז חול, כמו מערכת וירטואלית, ולא על סביבת העבודה הממשית, וזאת על מנת למנוע נזק פוטנציאלי. כאשר הנוזקה מורצת, ניתן אף לחבר אליה מנפה שגיאות (דיבאגר) כדוגמת gdb או WinDbg על מנת לבחון צעד אחר צעד את פעולתה. ברבות מן הנוזקות המודרניות, קיימים מנגנוני הגנה נגד ניתוח דינמי, כדוגמת זיהוי סביבה וירטואלית (בה, כאמור, מתבצעת הרצה פיקטיבית של הנוזקה) או מנפה שגיאות שפועל וכו'. בגישה זו ניתן לעקוב אחר תעבורת הרשת של הנוזקה, למשל באמצעות Wireshark.

ישנן תוכנות הגנה רבות מפני נוזקות, המוכרות יותר בכינוי " אנטי-וירוס" (נוגד נגיפים), וזאת על אף שלעיתים קרובות תוכנות ההגנה מגוננות גם מסוגי נוזקות שאינן וירוסים. שירותי אנטי-וירוס חינמיים נפוצים ניתנים להורדה בחנויות הישומונים, ולעיתים ניתן לקבל פונקציות מורחבות בתשלום.

ראו גם

[עריכת קוד מקור | עריכה]קישורים חיצוניים

[עריכת קוד מקור | עריכה]- יובל נתיב, להד לודר ו-5Finger, ניתוח נוזקות, אתר DigitalWhisper, גיליון 49, פברואר 2014 (עברית)

- נוזקה, באתר אנציקלופדיה בריטניקה (באנגלית)

הערות שוליים

[עריכת קוד מקור | עריכה]- ^ Chinmayee Annachhatre, Thomas H. Austin, Mark Stamp, Hidden Markov models for malware classification, Journal of Computer Virology and Hacking Techniques 11, 2015-05-01, עמ' 59–73 doi: 10.1007/s11416-014-0215-x

- ^ Silvio Cesare, Yang Xiang, Classification of malware using structured control flow, Australian Computer Society, Inc., 2010-01-01, עמ' 61–70