דיוג

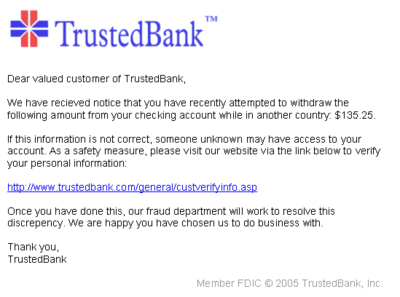

באבטחת מידע, דִּיּוּג או פישינג (באנגלית: Phishing) היא הונאת אינטרנט שבמהלכה יש ניסיון לגנבת מידע רגיש על ידי התחזות ברשת האינטרנט. המידע עשוי להיות, בין היתר, שמות משתמש וסיסמאות או פרטים פיננסיים. פישינג מתבצע באמצעות התחזות לגורם לגיטימי המעוניין לקבל את המידע. לרוב שולח הגורם המתחזה הודעת מסר מיידי או דואר אלקטרוני בשם אתר אינטרנט מוכר, בה מתבקש המשתמש ללחוץ על קישור. לאחר לחיצה על הקישור מגיע המשתמש לאתר מזויף בו הוא מתבקש להכניס את הפרטים אותם מבקש המתחזה לגנוב.[1]

המילה פישינג נכתבת באנגלית Phishing כאיות שגוי בכוונה של המילה Fishing (דיג), איות שהושפע מהמילה Phreaking. כך, מוחלפת האות F באותיות Ph. באופן דומה מזכירה המילה העברית "דיוג" את המילה דַּיִג.[2][3] ההונאה נקראת דיוג משום שכמו שדייג משאיר פיתיון מגרה על חכה והדג נוגס בו מרצונו, כך גם התוקף פורש מלכודתו וממתין לקורבן שיזין את המידע הפרטי שלו מיוזמתו.

גופים נפוצים שהתקפות פישינג מתחזות אליהם הם רשתות חברתיות כגון פייסבוק וטוויטר, אתרי מכירות באינטרנט כגון איביי ואתרי בנקים כגון בנק אוף אמריקה.[4] בישראל יש תקיפות פישינג רבות שמתחזות אל דואר ישראל.

דיוג יכול להוות שלב ראשון לקראת תקיפת סייבר עתידית וככזה, הוא כלי מרכזי בלוחמת סייבר.

היסטוריה

[עריכת קוד מקור | עריכה]החל משנת 1995 השתמש ספק שירותי האינטרנט AOL במנגנון המונע יצירת חשבונות באמצעות כרטיסי אשראי מזויפים. כתוצאה מכך נחסמו חשבונות של משתמשים שביצעו פעילויות שאינן חוקיות דרך שרתי החברה (כמו העברת משחקים והאקינג). כתגובה פנו משתמשים אלה לפעילויות פישינג על מנת לקבל סיסמאות לחשבונות לגיטימיים ולהמשיך את פעילותם ב־AOL.[5]

כדי לקבל פרטים לחשבון לגיטימי היה המתחזה שולח הודעה בשם אחד ממנהלי המערכת למשתמש תמים ומבקש את פרטיו. כדי לשוות נופך של אמינות, בהודעה התנוססה הכותרת "אשר את פרטיך" או "אשר את פרטי החיוב שלך". לאחר קבלת הפרטים יכול המתחזה להשתמש בחשבון הגנוב לצרכיו.[6]

דיוג הפך כה נפוץ ב־AOL, עד שהיא הוסיפה לשירותי ההודעות שלה באופן קבוע את השורה "אף נציג של AOL לא יבקש ממך את סיסמתך או פרטי כרטיס האשראי שלך". בשנת 1997 הקשיחה AOL את מדיניותה לגבי תוכנות לא חוקיות ואלה הוסרו משרתיה באופן מיידי. כמו כן, היא פיתחה מנגנון שחסם חשבונות המעורבים בדיוג, לרוב לפני שהמשתמש הספיק להגיב להודעה. פעילויות אלו צמצמו משמעותית את פעילות הדיוג בשרתי החברה.[5]

שיטות דיוג

[עריכת קוד מקור | עריכה]

דיוג הוא שיטה של הנדסה חברתית שמטרתה להערים על המשתמש לבצע פעולה המסכנת את המחשב שלו על ידי הטעיה, הפחדה או פיתוח ציפיות.[1] הודעות דיוג נכתבות כך שייראו אמינות. הן עשויות להכיל את סמל הארגון אליו מתחזים, או לפנות באופן ישיר למקבל ההודעה (דיוג כזה נקרא דיוג ממוקד). כתובת השולח עשויה להיות דומה לכתובת ממנה נוהג הארגון לשלוח את הודעותיו בדרך כלל. לעיתים נעשה שימוש ביותר מאמצעי תקיפה אחד, כך שמחשב פרוץ עלול להפיץ הודעות דיוג בשמו לכתובות הכלולות בפנקס הכתובות שלו ובכך להגדיל את אמינות ההודעה.

דואר זבל אלקטרוני

[עריכת קוד מקור | עריכה]פעולות דיוג נעשות בדרך כלל בדואר זבל אלקטרוני, כלומר באמצעות פנייה למספר גדול מאוד של נמענים, כך שמבחינתו של השולח, די באחוז קטן מאוד של נופלים בפח כדי להשיג הצלחה. הפנייה בהודעות אלה בדרך כלל אינה אישית (למשל: "לקוח יקר"), אך לעיתים מתבסס השולח על רשימת שמות שנפלה לידיו, כגון רשימת כל העובדים או הלקוחות בארגון מסוים, ופונה באופן אישי לכל נמען, צעד המגביר את אמינותה של הודעת הדיוג. בנוסף, לעיתים מציין השולח כתובות ושמות של חברות, ארגונים ואנשים אמיתיים (שמות וכתובות של משרדי עורכי דין, מספרי חשבון בנק אמיתיים וכולי) לצורך הגברת אמינות ההודעה.

שינוי קישורים

[עריכת קוד מקור | עריכה]בשיטה זו משתמשים המתחזים בקישור המטעה את המשתמש לחשוב שהקישור עליו הוא מקיש והאתר אליו הוא מגיע שייכים לחברה לגיטימית. למשל, הקישור http://www.bank.credit.com עלול להטעות משתמש לחשוב שהוא נכנס לעמוד האשראי באתר bank.com כאשר למעשה הוא נכנס לעמוד הנקרא bank תחת האתר credit.com. אם העמוד מעוצב כמו דף הכניסה של הבנק, המשתמש עשוי להכניס את פרטיו וכך לאפשר למתחזה לבצע פעולות בשמו.[7]

שיטה נוספת היא יצירת קישור בעל טקסט המטעה את המשתמש. למשל הקישור בנק עלול להטעות את המשתמש לחשוב שהוא לוחץ על קישור שיוביל אותו לעמוד בנק כאשר למעשה הקישור יוביל אותו לעמוד הונאה.[7]

שיטה ישנה יותר היא שימוש בסימן @ כחלק מקישור. קישור הכולל את הסימן @ מאפשר למשתמש להכניס שם משתמש וסיסמה כחלק מהקישור לאתר הדורש זאת. באתרים בהם לא נדרשים שם משתמש וסיסמה הדפדפן מתעלם מהטקסט המופיע לפני סימן ה־@. כך, הכתובת HTTP://he.wikipedia.org@en.wikipedia.com נראית כאילו היא מובילה לוויקיפדיה העברית כאשר למעשה היא מובילה לוויקיפדיה האנגלית.[8] בדפדפנים מודרניים כתובת המפנה לאתר המכיל @ לא תפתח או שתוצג הודעת אזהרה.[8][9]

זיוף אתרים

[עריכת קוד מקור | עריכה]לחיצה על קישור עשויה להוביל משתמש לדף מזויף הנראה כמו דף של אתר לגיטימי. כאשר המשתמש מכניס את פרטיו הדף מפנה אותו באופן אוטומטי לאתר האמיתי ומכניס עבורו את הפרטים כך שהמשתמש אינו יודע שמסר את פרטיו לאתר מזויף.[10] שיטות מסוג זה נקראות "אדם באמצע" (Man in the Middle).

שיטות מתוחכמות יותר כוללות את שינוי הכתובת בשורת הכתובת של הדפדפן והצגת תמונה של הכתובת הנכונה, או סגירת שורת הכתובת האמיתית והצגת שורת כתובת מזויפת בדפדפן,[10][11] או שימוש בדומיין שנכתב בשפה אחרת אך האותיות שלו דומים לאותיות שבאנגלית (לדוגמה: האות 'סמ"ך' שבעברית זהה בצורתה לאות 'או' שבאנגלית).[12] שיטות XSS מאפשרות לאתר להפעיל תוכנה במחשב הקורבן כך שניתן למעשה לבצע כל פעולה מתוך המחשב בהרשאות המשתמש.[13] שיטה זו קשה מאוד לזיהוי על ידי מי שאינו מומחה. בשנת 2006 נתגלתה פרצה מסוג זה באתר Paypal.[14]

שימוש בווב 2.0

[עריכת קוד מקור | עריכה]עברייני דיוג משתמשים בטכנולוגיית וב 2.0 כדי ליצור דפי אינטרנט המובילים לדיוג. אחסון הדפים על שרתי וב 2.0 אמינים (כמו ויקיפדיה ומערכות בלוגים) והוספת תוכן לגיטימי יחד עם תוכן מטעה מגבירים את אמינות הדף, וגורמים לגולשים להיכנס אליו. מפעילי הבלוג משתמשים בטכניקות קידום במנועי חיפוש כדי לשפר את דירוג הבלוג ומעדכנים אותו באופן תדיר. מכיוון שהחברות המציעות שירותי בלוגים לרוב אינן מפקחות על תוכנם (משיקולי עלות־תועלת), אתרי וב-2.0 העוסקים בדיוג שורדים זמן רב יותר משיטות הדיוג המסורתיות.[15][16]

נזק

[עריכת קוד מקור | עריכה]הנזק הנגרם כתוצאה מדיוג נע בין מניעת גישה לחשבון האימייל ועד לנזקים כלכליים משמעותיים. שיטה זו של גנבת זהויות הופכת פופולרית לאור הנכונות של משתמשים לחשוף פרטים אישיים באינטרנט. לעיתים נעשה שימוש בפרטים המתקבלים כתוצאה מדיוג בנוסף לפרטים המתקבלים ממאגרים גלויים, כדי לבנות פרופיל מידע של הקורבן. כאשר נאספים כל הפרטים ניתן להתחזות לקורבן גם מחוץ לרשת האינטרנט ולפתוח בשמו חשבונות בנק למשל.

מומחים מעריכים ש־2.3 מיליון אמריקאים נפלו קורבן להונאת דיוג בשנת 2006 ו־3.6 מיליון בשנת 2007 בצורה שגרמה להם להפסד כספי. הסכום הממוצע שהפסיד קורבן דיוג בשנת 2006 היה 1,244 דולר וירד בשנת 2007 ל־886 דולר. מספטמבר 2007 עד ספטמבר 2008 נפלו כחמישה מיליון אמריקאים קורבן להונאת דיוג בעלות של 351 דולר בממוצע לאדם. הנזקים שנגרמו למשתמשים בשנת 2007 הסתכמו ב־3 מיליארד דולר.[17][18]

התגוננות מפני דיוג

[עריכת קוד מקור | עריכה]קיימות דרכים שונות להילחם בתופעת הדיוג, החל מחקיקה מתאימה וכלה באמצעים טכנולוגיים. שיטות אלה נקראות "אנטי־פישינג".

שיטות זיהוי

[עריכת קוד מקור | עריכה]ניסיונות דיוג באמצעות דואר אלקטרוני יכללו בדרך כלל פנייה כללית או יפנו למקבל הדואר באמצעות כתובת האימייל שלו ולא בשמו; קישור לכתובת IP במקום לכתובת אתר ושגיאות כתיב הן שיטות נפוצות להתחמקות ממסנני דיוג, ולרוב הן יכולות להזהיר את המשתמש מפני ניסיון דיוג.[7] בשנים האחרונות התפתחה שיטת דיוג הנקראת "דיוג ממוקד". הודעות אלה מופנות לאדם מסוים או לקבוצה מצומצמת של אנשים ונראות כאילו הן מגיעות מאדם מוכר או בעל סמכות. מטרתן של הודעות אלה היא בדרך כלל לפגוע בחברה המותקפת.[19]

ניסיונות דיוג יכילו לרוב גורם מעודד ("זכית בהגרלה") או איום ("חשבונך עומד להיסגר"), שמטרתם להביא את המשתמש להתעלם מסימני אזהרה.[7] על מנת להגדיל את גורמי הדמיון בין הודעת דיוג להודעה אמיתית, הודעות אלה יכללו לעיתים טקסט המזהיר מפני ניסיונות דיוג ("לעולם אל תיתן את פרטי כרטיס האשראי שלך") וקישורים המפנים לאתרים המראים כיצד להימנע מזיופים.

אמצעים טכנולוגיים בדפדפן

[עריכת קוד מקור | עריכה]דפדפנים מכילים אמצעים טכנולוגיים המיועדים לזהות כניסה לאתר חשוד. בגרסאות ישנות של הדפדפן אינטרנט אקספלורר הופיע סימן המנעול (PadLock) שהראה שהחיבור הוא לאתר מאובטח באמצעות פרוטוקול SSL. בדפדפן פיירפוקס הופיעה כתובת מאובטחת בצבע צהוב. חיבור SSL מצריך תעודה דיגיטלית (Certificate) כדי לוודא את מהימנותו של האתר אליו מתחברים. הדפדפן בודק שהתעודה בתוקף ושהיא חתומה על ידי רשות מוסמכת.

בעת שליחת מידע באינטרנט, הדפדפן מתריע בפני המשתמש אם המידע מוצפן ומודיע לו אם צד שלישי יוכל לקרוא את המידע שהוא שולח. הדפדפנים מכילים לרוב מסנני דיוג לדיווח על אתרים החשודים בדיוג. כאשר משתמש נכנס לאתר, מסנן הדיוג של הדפדפן בודק אם האתר חשוד בדיוג ומתריע בהתאם.[20][21]

אמצעים טכנולוגיים באתר

[עריכת קוד מקור | עריכה]קיימות שיטות אימות בהן המשתמש בוחר תמונה אישית שתופיע בכל הטפסים בהם נדרשים פרטים אישיים. על פי שיטה זו המשתמש אמור להכניס את פרטיו רק בעמודים בהם מופיעה התמונה שבחר.[22][23] שיטה נוספת היא בחירת תמונה שתוצג בצד הלקוח לאחר אימות הדדי בין הדפדפן לאתר.[24]

מכיוון שהמתחזים מעתיקים לרוב את הקוד או הלוגו של האתר אליו הם מעוניינים להתחזות, ניתן לשנות את הקוד כך שתמונות מסוימות יופיעו רק במסגרת אתר לגיטימי ויציגו הודעת שגיאה במקרה של התחזות.[25][26]

אמצעים חברתיים

[עריכת קוד מקור | עריכה]ניתן ללמד אנשים לזהות הודעות דיוג ולהתעלם מהן. בעת קבלת הודעה החשודה כהתחזות ניתן לפנות לגורם ממנו נשלחה ההודעה כדי לוודא שההודעה אמיתית או להקליד את הכתובת הידועה למשתמש במקום לגלוש ישירות מהקישור שבהודעה. קיימים חברות וארגונים העוקבים אחרי ניסיונות דיוג ופועלים למניעתם. בנוסף למעקב שמפעילים ארגונים אלה ניתן לדווח להם על ניסיונות דיוג כדי שיוכלו לפעול נגדם.

חברות נוהגות לכלול בהודעותיהן פרטים אישיים של המקבל, כגון שם המשתמש שלו או ארבע הספרות האחרונות של חשבון הבנק או כרטיס האשראי שלו. עם זאת, לניסיונות דיוג בעבר צורפו פרטים אישיים של המקבל, כך שאי קיומו של פרט מזהה צריך לעורר חשש אך קיומו של פרט כזה אינו מבטיח את לגיטימיות ההודעה. אנשי מקצוע ממליצים לא לחשוף פרטים אישיים (סיסמאות, מספר תעודת זהות, מספר חשבון בנק, פרטי כרטיס אשראי, שמות בני משפחה ותאריכים חשובים) כאשר קיים ספק לגבי זהות הצד השני או בטיחות התווך.[27]

מסנני ספאם המונעים הגעת הודעות דיוג למשתמשים ימנעו כניסה לאתרים מתחזים. המסנן מחפש טקסטים הידועים כמופיעים בהודעות דיוג או שגיאות כתיב ודקדוק נפוצות בהודעות כאלה וחוסם אותן.

ראו גם

[עריכת קוד מקור | עריכה]קישורים חיצוניים

[עריכת קוד מקור | עריכה]- הסבר על הונאות מקוונות והונאת "פישינג", באתר פרקליטות המדינה

- דיוג, באתר אנציקלופדיה בריטניקה (באנגלית)

- אתר לדיווח על אתרי פישינג (באנגלית)

- אנטי־פישינג.org (באנגלית)

- מאיר אורבך, ישראל - שישית בעולם במשלוח הודעות פישינג, באתר כלכליסט, 2 בפברואר 2009

- סיני גז, לא ליפול ברשת: כך תשמרו על פרטיותכם, באתר nrg, 4 באפריל 2010

- פאביו ליאור רחמים, מהו פישינג וכיצד הוא עובד?, באתר Omegaton, ספטמבר 2017

- מתן מיטלמן, הודעת פישינג מפנה את לקוחות הפועלים לאתר מתחזה - ופרטיהם נגנבים, באתר TheMarker, 22 באוקטובר 2010

הערות שוליים

[עריכת קוד מקור | עריכה]- ^ 1 2 "מהי הנדסה חברתית?" באתר מיקרוסופט

- ^ המילה Phishing במילון מרים ובסטר

- ^ אטימולוגיה

- ^ Tom Jagatic; Nathan Johnson; Markus Jakobsson; Filippo Menczer. "Social Phishing" (PDF). To appear in the CACM (October 2007). נבדק ב-3 ביוני 2006.

{{cite web}}: (עזרה) - ^ 1 2 ההיסטוריה של הוורז (Warez)

- ^ Word Spy - phishing

- ^ 1 2 3 4 זיהוי תרמיות והודעות דיוג - אתר מיקרוסופט

- ^ 1 2 Internet Explorer does not support user names and passwords in Web site addresses (HTTP or HTTPS URLs)

- ^ Bug 232567 - Warn when HTTP URL auth information isn't necessary or when it's provided

- ^ 1 2 שיטות דיוג באתר Fraud Watch International

- ^ Phishing con hijacks browser bar באתר BBC

- ^ יאיר מור, זהירות: זו הדרך הכי מסוכנת לרמות אתכם ברשת, באתר מאקו, 18 באפריל 2017

- ^ MySpace XSS QuickTime Worm, באתר Websense

- ^ PayPal Security Flaw allows Identity Theft

- ^ http://securitylabs.websense.com/content/Blogs/3296.aspx Web 2.0 Phishing leading to Multi-vector Attacks באתר Websense - (שני חלקים) (באנגלית)

- ^ http://securitylabs.websense.com/content/Blogs/3120.aspx Web 2.0 Abuse of Functionality

- ^ Gartner Survey Shows Phishing Attacks Escalated in 2007; More than $3 Billion Lost to These Attacks אתר גרטנר

- ^ Gartner Says Number of Phishing Attacks on U.S. Consumers Increased 40 Percent in 2008 אתר גרטנר

- ^ דיוג ממוקד: הונאות המתמקדות ביעד ספציפי - אתר מיקרוסופט

- ^ מסנן הדיוג של מיקרוסופט

- ^ מסנן הדיוג של פיירפוקס

- ^ הסבר באתר בנק אוף אמריקה

- ^ Bank of America Personalizes Cyber-Security באתר הוושינגטון פוסט

- ^ Security Skins בבלוג של ברוס שיינר

- ^ Using Images to Fight Phishing באתר הוושינגטון פוסט

- ^ Spotting Phish and Phighting Back באתר eweek.com

- ^ איך תתגוננו מפני פישינג? בפורטל השירותים והמידע הממשלתי