DES

| |

| מידע כללי | |

|---|---|

| תכנון | IBM ו-NSA |

| פרסום | 1977 |

| מבוסס על | צופן לוציפר |

| גרסאות מתקדמות | Triple DES, G-DES, DES-X, LOKI89, ICE |

| מבנה הצופן | |

| אורך מפתח | 56 סיביות |

| אורך בלוק | 64 סיביות |

| מבנה | רשת פייסטל מאוזנת |

| מספר סבבים | 16 |

| קריפטואנליזה | |

| ההתקפות הטובות ביותר המוכרות כיום נגד DES הן קריפטואנליזה ליניארית וקריפטואנליזה דיפרנציאלית והן אינן מעשיות. בשל המפתח הקצר, הצופן ניתן לפיצוח על ידי כוח גס בעזרת חומרה ייעודית, ושיטות אחרות החליפו אותו בהדרגה. | |

תקן הצפנת מידע (באנגלית: Data Encryption Standard; בראשי תיבות: DES) הוא צופן בלוקים סימטרי שפותח ב-1974 במרכז המחקר של IBM, בשיתוף פעולה עם הסוכנות לביטחון לאומי של ממשלת ארצות הברית. למרות גודל המפתח הקטן יחסית של הצופן, הוא השפיע רבות על התפתחות תחום הקריפטוגרפיה.

האלגוריתם התקבל בשנת 1976 על ידי לשכת התקנים הלאומית של ארצות הברית (ששמה שונה מאוחר יותר ל-NIST) כחלק מדרישת תקן עבור הממשל האמריקאי להצפנת נתונים למטרות אזרחיות, ושימש כתקן למטרה זו עד נובמבר 2001, אז הוחלף בתקן החדש Advanced Encryption Standard. למרות זאת DES נמצא עדיין בשימוש ב-גרסה המשולשת שלו, בעיקר בתחום הבנקאות.

מבנה הצופן[עריכת קוד מקור | עריכה]

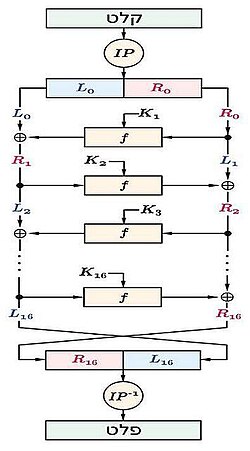

DES הוא צופן בלוקים סימטרי איטרטיבי שיועד במקור בעיקר לחומרה. הוא מקבל בלוק טקסט קריא שהוא מחרוזת של 64 סיביות (8 בתים) ומפיק בלוק מוצפן באורך זהה. הפונקציה הפנימית של הצופן מתבצעת בשש עשרה חזרות (הנקראות סבבים או rounds) בעזרת מפתח סודי באורך 64 סיביות (שמתוכן רק 56 סיביות בשימוש).

צופן DES היה לצופן הראשון בקנה מידה גדול שהתבסס על רשת החלפה-תמורה לפי הפרדיגמה של קלוד שאנון, שהיא שילוב של הפעולות החלפה, תמורה וחיבור עם מפתח סודי במבנה הנקרא רשת פייסטל. זהו מבנה קריפטוגרפי הקרוי על שמו של הורסט פייסטל, יושם לראשונה בצופן לוציפר וידוע כמבנה בטוח. יתרונו הוא שהוא הופך כל פונקציה לא בהכרח הפיכה, לפרמוטציה. הפונקציה הפנימית של הצופן נחשבת לאינוולוציה, במובן שאם מפעילים את אותה הפונקציה פעמיים בזה אחר זה על אותו קלט מתקבל הקלט המקורי. לכן אפשר להשתמש בפונקציה אחת הן להצפנה והן לפענוח, מה שחוסך בשערים לוגיים ומקטין את נפח החומרה.

באופן כללי, מחלקים את בלוק הקלט לשני חצאים - ימין ושמאל בהתאמה, ובכל סבב מצפינים את החצי השמאלי עם תוצאת הפונקציה שמופעלת על החצי הימני יחד עם מפתח סודי נפרד. לאחר מכן שני החצאים מחליפים מקומות וחוזרים שוב על אותה פעולה. בכל סבב רק החצי השמאלי משתנה ואילו החצי הימני נותר ללא שינוי, כשהוא הופך לחצי השמאלי בסבב הבא וחוזר חלילה. בפענוח מפעילים את אותה הפונקציה אך משתמשים במפתח בסדר הפוך.

תיאור הצופן[עריכת קוד מקור | עריכה]

הקלט הוא בלוק טקסט קריא בגודל 64 סיביות ומפתח הצפנה סודי בגודל 64 (בפועל 56) סיביות. באמצעות תהליך הכנת המפתח המתואר להלן, מרחיבים את המפתח ומחלקים אותו ל-16 מקטעים בני 48 סיביות כל אחד, כאשר כל מקטע משמש עבור סבב בודד. מכינים 8 תיבות החלפה הנקראות בקיצור S-box. הן מייצגות אוסף של פונקציות לא-ליניאריות שמקבלות קלט באורך 6 סיביות ומחזירות פלט באורך 4 סיביות בהתאם לטבלת הערכים הקבועה המוצגת להלן.

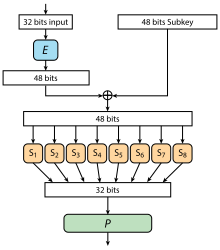

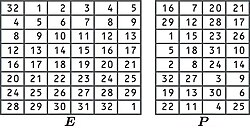

מכינים "תיבת הרחבה" ( בתרשים) ו"תיבת תמורה" ( בתרשים), המייצגות פונקציות מיפוי לפי ערכים קבועים. התיבה E (קיצור של Expansion) היא תיבת תמורה/הרחבה, שתפקידה להכין את הקלט להחלפה בתיבות ההחלפה. היא מרחיבה את הקלט מ-32 סיביות ל-48 סיביות. 16 מתוך 32 סיביות הקלט מועתקות פעמיים למקומות שונים כמתואר בתרשים. למשל הסיבית במיקום הרביעי בקלט מועתקת למיקומים החמישי והשביעי בפלט. מכינים תיבת תמורה קבועה הנקראת P-box (קיצור של Permutation) שמשנה את סדר הסיביות של הפלט בסוף כל סבב תוך שמירה על גודלו. כזכור, היות שהצופן מיועד למימוש בחומרה, העתקת סיביות היא מלאכה קלה, זה רק עניין של חיווט.

בתחילת הצופן, לפני הפעלת הפונקציה הפנימית , מבצעים תמורה חד פעמית על כל סיביות הקלט באמצעות תיבת תמורה סטטית הנקראת (Initial Permutation), ובסיום כל 16 הסבבים מעבירים את הפלט בתיבת התמורה ההופכית לה (שתיהן מוצגות בתרשימים משמאל). לפעולה זו אין השפעה על ביטחון הצופן ומקובל להתעלם ממנה כשמנתחים אותו. הסיבה לתוספת זו כמו שיקולים אחרים שהנחו את מפתחי הצופן לא היו נהירים בעיקר בשל העובדה שהם נחשבו לסוד לאומי. לדברי דון קופרשמידט הסיבה לתוספת זו טכנית בלבד, בשל העובדה ש-DES פותח בחומרה והחיווט היה נוח בצורה זו. סדר הפעולות בכל הסבבים זהה. תחילה מחלקים את קלט האלגוריתם לשני חצאים בהתאמה ובכל סבב מבצעים כדלהלן:

- ,

- כאשר .

במבנה זה פעולת הפונקציה הפנימית מתבצעת רק על מחצית הקלט (היינו 32 סיביות). כאשר המחצית הימנית משמשת כקלט לפונקציה והפלט שלה משמש להצפנת המחצית השמאלית בחיבור XOR. שימו לב שהמחצית הימנית אינה מוצפנת אלא מועתקת כמו שהיא למחצית השמאלית של הסבב הבא. תפקידה הוא לשמש כמו מפתח הצפנה להצפנת המחצית השמאלית בכל סבב ולכן היא צריכה להישאר ללא שינוי כדי לאפשר פענוח לאחר מכן. מורכבת מרשת החלפה-תמורה שהיא שילוב של שלוש פונקציות: הפונקציה שממפה "ומגדילה" את הקלט לפלט של 48 סיביות יחד עם תיבות ההחלפה ותפקידן הוא לבצע פעולה אי-ליניארית על הקלט, התמורה שתפקידה לפזר את הפלט והפונקציה השלישית שמחברת את הפלט עם חלק מהמפתח הסודי.

פירוט מהלכי הצופן[עריכת קוד מקור | עריכה]

- קלט: טקסט קריא המיוצג כמחרוזת 64 סיביות על ידי המערך . מפתח שהוא מחרוזת של 64 סיביות המיוצגת על ידי .

- פלט: מחרוזת הסיביות .

1. הכנת מפתח[עריכת קוד מקור | עריכה]

- את המפתח מרחיבים למערך של 16 כניסות בגודל 48 סיביות (סך הכול 768 סיביות) כדלהלן:

- מכינים מערך עזר באורך 16 כניסות שערכיו לפי האינדקס הם; עבור מציבים בכל היתר .

- משתמשים בטבלה כדי להעתיק את סיביות המפתח לשני משתנים מקומיים בגודל 28 סיביות כל אחד בהתאמה לפי הסדר המופיע בטבלה. כלומר הערך ההתחלתי יהיה ו-. יש לשים לב שלא כל הסיביות הועתקו (רק 56 מתוך 64). ההעתקה מתבצעת ברמת סיביות לפי האינדקס, כלומר פירושו העתקת הסיבית ה-58 מהמפתח למקום הראשון במשתנה (הספירה מתחילה מאפס).

- הכנת 16 תת-מפתחות. עבור עד מבצעים:

- , כלומר תוצאת הערך הקודם של לאחר הזזה מעגלית לשמאל לפי .

- , באופן דומה הוא תוצאת הזזה מעגלית לשמאל של ערכו הנוכחי פוזיציות.

- . משרשרים ביחד את שני החלקים למערך בגודל 56 סיביות ונעזרים בטבלה כדי לבחור 48 סיביות מתוכן עבור מפתח הסבב הנוכחי, לפי האינדקסים (כלומר ).

2. תמורה פותחת[עריכת קוד מקור | עריכה]

- משתמשים בטבלה כדי לערבב את סדר סיביות המסר; ומחלקים את התוצאה לשני חצאים . ערכי המחצית השמאלית הם וערכי המחצית הימנית . פעולה זו אינה קריפטוגרפית.

3. הסבבים[עריכת קוד מקור | עריכה]

- עבור עד מבצעים לפי הנוסחה המתוארת לעיל, תחילה ומחשבים את כדלהלן:

- הרחבה. מעתיקים את ממערך של 32 סיביות למערך באורך 48 סיביות לפי הטבלה . לאחר ההרחבה (שימו לב שסיביות מסוימות מועתקות יותר מפעם אחת).

- מפתח. מבצעים XOR עם המפתח המורחב המתאים לסבב הנוכחי: .

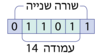

- החלפה. מחלקים את המערך לשמונה כניסות , כל אחת מהן באורך 6 סיביות המסומנות ומבצעים החלפה של כל הכניסות עם שמונה תיבות ההחלפה המתאימות; . כל תיבת החלפה ממפה מחרוזת של שש סיביות קלט למחרוזת של ארבע סיביות המצויות בשורה בעמודה בטבלה. כאשר מספר השורה הוא מספר שלם באורך שתי סיביות בטווח . ארבע הסיביות הנותרות מייצגות מספר שלם בבסיס 2 בטווח (ספרה הקסדצימלית אחת) שמשמש כמספר העמודה. לדוגמה מניב ו- והפלט הוא .

- תמורה. משתמשים בתיבת התמורה כדי לסדר מחדש את סיביות לפי האינדקסים. כלומר התוצאה תהיה .

- מצפינים את החלק השמאלי: .

4. סיום[עריכת קוד מקור | עריכה]

- שני החצאים האחרונים מתחלפים ביניהם.

- מבצעים את התמורה המסיימת ההופכית , כלומר . שוב פעולה זו אינה קריפטוגרפית.

- התוצאה היא .

וקטור בדיקה[עריכת קוד מקור | עריכה]

המסר הוא הטקסט " Now is the time for all" באורך 24 אותיות (בקידוד ASCII) ומפתח ההצפנה הוא המחרוזת בייצוג הקסדצימלי:

Key = 0123456789ABCDEF

|

התוצאה היא הטקסטים הבאים בבסיס הקסדצימלי:

N o w i s t h e t i m e f o r a l l

Plaintext = 4E6F772069732074 68652074696D6520 666F7220616C6C20

Ciphertext = 3FA40E8A984D4815 6A271787AB8883F9 893D51EC4B563B53

|

פענוח[עריכת קוד מקור | עריכה]

הפענוח מתבצע עם אותה פונקציה ועם אותו מפתח אך בסדר הפוך. כלומר בתהליך הרחבת המפתח לעיל מתחילים מהמפתח ויורדים עד . הפעולות מתחילת ההצפנה ו- מסופה למעשה מבטלות אחת את השנייה כי הן פעולות הופכיות, לכן אפשר להתעלם מהן. מה שמותיר אותנו עם שני החצאים האחרונים מהסבב האחרון של ההצפנה. כעת, מייד עם תחילת הלולאה הראשית בפענוח (כזכור במעבר מסבב לסבב החצי הימני אינו משתנה אלא רק מחליף מקום עם החצי השמאלי) לכן הפעולה הבאה:

היא למעשה אינוולוציה והיא שקולה ל:

החלק השמאלי ביותר המצוי בסוגריים הוא בדיוק הפעולה מהסבב האחרון של ההצפנה ואילו הפעולה הבאה אחריה היא מהסבב הראשון של הפענוח. אפשר לראות ששתי הפעולות מבטלות אחת את השנייה. על כן לאחר הסבב הראשון למעשה חוזרים צעד אחד לאחור ומתקבלים החצאים (מהסבב הקודם של ההצפנה). בסבב הבא מבצעים את אותה פעולה עם וכן הלאה ובדרך זו משחזרים את יתר הסבבים.

תהליך הכנת המפתח[עריכת קוד מקור | עריכה]

לצופן DES דרושים 16 תת-מפתחות, כל אחד מהם באורך 48 סיביות ומתאים לסבב בודד (סך הכול 768 סיביות). להכנת המפתחות DES משתמש בשתי טבלאות סטטיות ו- (המוצגות בטבלאות הבאות). איתם מרחיבים את המפתח הסודי שמסופק על ידי המשתמש ל-16 תת-מפתחות. מתעלמים מהסיביות (כל סיבית שמינית) הנחשבות לסיביות זוגיות. באמצעות הטבלה מחלקים את 56 הסיביות האפקטיביות לשני משתנים ו- בני 28 סיביות כל אחד. מבצעים הזזה מעגלית לשמאל של סיביות המשתנים ו- בסיבית אחת או שתיים (בהתאם לערך התלוי במיקום הסיביות, עבור סבבים 1, 2, 9, 16 מזיזים ב-1 עבור היתר מזיזים ב-2) משתמשים בטבלה כדי לאחד את סיביות המשתנים לבלוק מפתח בגודל 48 סיביות. וחוזרים על פעולה זו 16 פעמים עבור כל 16 הסבבים של הצופן.

|

|

|

מפתחות חלשים וחלשים למחצה[עריכת קוד מקור | עריכה]

על מנת שהצופן יצליח להסתיר היטב את הטקסט המקורי, תהליך הכנת המפתח מנסה לשוות למפתח המורחב מראה אקראי ככל האפשר. כבר ב-1973 התגלה שמפתחות הצפנה מסוימים עלולים לייצר מפתח מורחב בעל תבנית לא אקראית ניכרת שהתוצאה שלה בלתי צפויה. למשל אם המשתנה הפנימי C מכיל 28 אפסים והמשתנה D מכיל 28 אחדים ייווצר מצב שהצפנת DES תהיה זהה לפענוח DES עם אותו מפתח. כלומר:

לכן אם מצפינים טקסט כלשהו עם אחד מהמפתחות החלשים פעמיים מתקבל הטקסט המקורי. ישנם ארבעה מפתחות החלשים ב-DES:

0x0101010101010101

0xFEFEFEFEFEFEFEFE

0xE0E0E0E0F1F1F1F1

0x1F1F1F1F0E0E0E0E

|

כזכור, כל סיבית מפתח שמינית נקראת סיבית זוגיות ולמעשה הן אינן משתתפות כלל בהצפנה. אם סיבית הזוגיות אינה נבדקת גם מפתח שכולו אפסים או אחדים יתנהג באותו אופן.

מפתחות הצפנה "חלשים למחצה" הם מפתחות שגורמים למצב שבו המפתח המורחב המתקבל מוגבל לשני תת-מפתחות בלבד כשהם חוזרים על עצמם בזוגות, ולהם התכונה הבאה:

כלומר הצפנה עם מפתח אחד ואז הצפנה של התוצאה עם המפתח השני מחזירה את המקור. קיימים שישה זוגות של מפתחות DES חלשים למחצה והם:

0x011F011F010E010E, 0x1F011F010E010E01

0x01E001E001F101F1, 0xE001E001F101F101

0x01FE01FE01FE01FE, 0xFE01FE01FE01FE01

0x1FE01FE00EF10EF1, 0xE01FE01FF10EF10E

0x1FFE1FFE0EFE0EFE, 0xFE1FFE1FFE0EFE0E

0xE0FEE0FEF1FEF1FE, 0xFEE0FEE0FEF1FEF1

|

תיבות ההחלפה (S-box)[עריכת קוד מקור | עריכה]

תיבת ההחלפה הנקראת S-box (קיצור של Substitution box; ראו תרשים) מייצגת פונקציות החלפה אי-ליניאריות קבועות המחזירות ערכים מהטבלה על פי אינדקס שתלוי בקלט.

תיבות ההחלפה של DES הן מקור חוסנו; הפונקציות שהן מייצגות הן הפעולות האי-ליניאריות היחידות המופעלות על הקלט ואלמלא הן הצופן היה ניתן לפריצה בקלות.

בדיעבד מסתבר כי התיבות עוצבו באופן כזה שהצופן יהיה עמיד יחסית כנגד קריפטואנליזה דיפרנציאלית. עוד ידוע כי גם ה-NSA היה מעורב בתכנון תיבת ההחלפה של DES ואף שינה אחדים מן הערכים מנימוק לא ידוע. ההערכה המקובלת כיום היא שהשינויים נועדו לחזק את הצופן כנגד ההתקפה הדיפרנציאלית שהייתה ידועה להם ולמפתחי הצופן ב-IBM כבר אז.

מצבי הפעלה[עריכת קוד מקור | עריכה]

DES הוא דטרמיניסטי, ולכן הצפנה חוזרת של בלוקים זהים עם מפתח זהה תניב בלוק מוצפן זהה. עובדה זו עלולה להוות פתח להתקפה כנגד הצופן כי ניתן להיעזר בבלוקים זהים כדי לבצע ניתוח סטטיסטי של הצופן ולחלץ בדרך זו מידע מסוים אודות טקסט המקור.

הפתרון לכך הוא יישום האלגוריתם באחד ממצבי ההפעלה המבטלים את יתירות הצופן. במצב ההפעלה משרשרים בלוקי צופן באופן שכל בלוק של טקסט המקור עובר תחילה XOR עם תוצאת ההצפנה של הבלוק הקודם, כך ששני בלוקים של טקסט מקור זהים יובילו לפלט צופן שונה. לצורך הבלוק הראשון משתמשים במפתח נוסף המכונה וקטור אתחול (Initialization Vector) או IV שגודלו כגודל הבלוק, אותו מחברים ב-XOR עם בלוק המידע הראשון.

ביטחון[עריכת קוד מקור | עריכה]

הקריפטואנליזה הבולטת ביותר והראשונה נגד DES שסיבוכיותה טובה מעט יותר מכח גס, התגלתה על ידי אלי ביהם, כיום פרופסור בטכניון והמנחה שלו לדוקטורט עדי שמיר, כיום פרופסור במכון ויצמן למדע. הם פרסמו ב-1990 את עבודת הדוקטורט שלו שעסקה בקריפטואנליזה דיפרנציאלית – טכניקה רבת עוצמה שהתגלתה ככלי יעיל נגד אלגוריתמים סימטריים מודרניים רבים. אך קריפטואנליזה דיפרנציאלית מסוגלת לגלות מפתח הצפנה של DES עם דגימות קלט-פלט נבחרות של האלגוריתם לפי מודל התקפת גלוי-נבחר שזה אינו מעשי.

התקפה טובה יותר המוכרת כיום נגד DES היא קריפטואנליזה ליניארית, שמציעה שיפור על פני קודמתה. מלבד יכולתה לגלות מפתח DES עם קלטים, אין צורך עבורה בטקסט-מקור נבחר אלא כל טקסט אפשרי. התקפה זו נקראת התקפת גלוי-ידוע.

התקפה אחרת מודרנית יותר היא התקפה אלגברית של ניקולס קורטויס וגרגורי בראד משנת 2007[1], שהיא תחום מתפתח בקריפטואנליזה מודרנית. זוהי התקפה קריפטוגרפית הפועלת רק עם טקסט מקור יחיד והיא מנצלת אלגוריתמים לפתרון בעיות SAT כדי לגלות חולשות אלגבריות בצופן. DES נופל בקטגוריה של צפנים סימטריים הנקראת HFE שמבוססת על הקושי שבפתרון משוואות ריבועיות מרובות נעלמים שידועה כבעיית NP-קשה. אמנם מבחינה מעשית כאשר מערכת המשוואות "דלילה" אפשר לפעמים לפתור בעיה זו ביעילות, אך בפועל התקפה זו מצליחה רק נגד שישה סבבים של הצופן אבל היא אינה מעשית נגד DES במלואו.

ההתקפה הדיפרנציאלית והליניארית דורשות כמות עצומה של טקסטים מוצפנים ומקורותיהם (בסדר גודל של מאות טרה-בייט) על מנת למצוא את מפתח ההצפנה ולכן אינן מהוות איום ממשי על האלגוריתם. עובדה זו מעידה על חוסנו ועל טיבו של האלגוריתם יותר מאשר על חולשתו. למרות כל השנים טרם נמצאה התקפה היעילה באופן משמעותי מכח גס. מסתבר שההתקפה המעשית היחידה נגד DES היא התקפת כוח גס מקבילית באמצעות חומרה ייעודית. ב-1993 טען מיכאל ויינר שאפשר לבנות בהשקעה של כמיליון דולר מכונה שתפצח את DES בתוך 3.5 שעות במקרה הממוצע. לפי התכנון המקורי שלו המכונה צריכה להכיל כ-57,000 שבבים המסוגלים להריץ את DES במקביל. מאוחר יותר נבנתה מכונה כזו הלכה למעשה ובעלות נמוכה בהרבה. הארגון Electronic Frontier Foundation בנה מכונה לשבירת צופן DES בעלות של 250,000 דולר שבאמצעותה גילוי המפתח מתבצע בתוך יומיים וחצי בקירוב. כיום ניתן בהחלט לבנות מכונות מסוג דומה במחירים נמוכים בהרבה ובזמנים טובים יותר במידה ניכרת.

התקפה אחרת כנגד DES הנקראת התקפת יום הולדת והיא התקפה אקראית מקבילית היעילה אף יותר מההתקפות המתוארות. התקפה זו מנצלת את תופעת פרדוקס יום ההולדת הידועה ומתבססת על ההנחה שהסיכויים ששני מפתחות שונים שנבחרו באקראי יניבו תוצאה זהה (עם טקסט מקור קבוע), גבוהים. Quisquater ו-Delescaille הראו שאפשר בהתקפה כזו לגלות מפתח DES ב- ניסיונות במקרה הממוצע.

גרסאות מתקדמות[עריכת קוד מקור | עריכה]

חולשתו העיקרית של DES היא גודל מפתח ההצפנה. גודל המפתח האפקטיבי של DES הוא רק 56 סיביות, שכן שמונה מתוך 64 סיביות המפתח נחשבות כסיביות זוגיות ואינן משפיעות על ההצפנה. בעיקר בשל עובדה זו נחשב DES בימינו כ"הצפנה חלשה" ואינו בטוח לשימוש בגרסה הבסיסית. דרך בטוחה יותר וזולה ליישום DES היא הצפנה מרובה. כלומר הצפנה חוזרת של הטקסט עם מפתחות הצפנה שונים. שיטה אחת כזו נקראת "2DES" או DES כפול. אם הם שני מפתחות DES שונים בגודל 56 סיביות כל אחד, ו- הוא המסר המיועד להצפנה, השיטה היא:

- הפענוח נכשל (SVG (אפשר להפעיל MathML בעזרת הרחבת דפדפן): תשובה בלתי־תקינה ("Math extension cannot connect to Restbase.") מהשרת "http://localhost:6011/he.wikipedia.org/v1/":): {\displaystyle \ \mbox{DES}2=\mbox{DES}_{K_2}(\ \mbox{DES}_{K_1}(\ M\))}

במקרה זה מתקבל צופן DES עם מפתח הצפנה בגודל 112 סיביות. אף לא אחת מההתקפות המתוארות לעיל ישימה כנגד צופן עם מפתח בסדר גודל כזה. גם לא מתקפת כוח גס מקבילית על חומרה ייעודית. אולם מסתבר ששיטה זו פגיעה לתקיפת היפגשות באמצע. בהתקפה זו מנצלים זיכרון על חשבון זמן ביצוע: אם מאחסנים טבלת גיבוב של הצפנות DES עם מפתחות שונים הממוינות לפי סדר וחיפוש התנגשויות, אפשר לקצר את זמן ההתקפה ל-. כמות הזיכרון האדירה הדרושה להתקפה כזו עושה אותה כמעט בלתי ישימה באופן מעשי, אך ישנן שיטות לצמצום עלויות הזיכרון כך שאפקטיבית סיבוכיות התקפת כוח גס נגד DES כפול אינו עולה על .

שיטה טובה יותר נקראת DES משולש (3DES). קיימות שתי גרסאות DES משולש: בשיטה הראשונה מצפינים את המידע שלוש פעמים עם שלושה מפתחות שונים, ומסמנים זאת בקיצור EEE. השיטה הרווחת יותר היא וריאציה של DES משולש עם שני מפתחות המסומנת EDE. דהיינו מצפינים, מפענחים ושוב מצפינים. השיטה נראית כך:

- הפענוח נכשל (שגיאת תחביר): {\displaystyle \ \mbox{DES}3=\mbox{DES}_{K_2}(\ \mbox{DES}^{-1}_{K_1}(\ \mbox{DES}_{K_2}(\ M\)))}

כאשר נקרא פענוח עם המפתח . הסיבה למבנה זה היא בעיקר לצורך תאימות לחומרה הקיימת. ההתקפות המתוארות לעיל אינן ישימות כנגד שיטה זו ולמרות היותה איטית יותר היא נמצאת בשימוש נרחב כיום. כאמור בשל טכניקת היפגשות באמצע, אפקטיבית ביטחון DES משולש הוא רק .

DES-X[עריכת קוד מקור | עריכה]

גרסה אחרת של DES שפותחה על ידי רון ריבסט מחברת RSA נקראת DES-X. בשיטה זו מצפינים את המידע שלוש פעמים בתוספת שתי מחרוזות אקראיות בגודל 64 סיביות. דרך אחת לייצג זאת היא XEX (הצפנה בשילוב XOR לפניה ואחריה). אם הוא מפתח ההצפנה ו- הם מחרוזות אקראיות באורך 64 סיביות השיטה היא:

תיאור מילולי: בתהליך ההצפנה תחילה מחברים ב-XOR את הקלט עם המפתח , את התוצאה מצפינים עם אלגוריתם DES כרגיל עם המפתח ולאחר מכן מחברים את התוצאה האחרונה ב-XOR עם המפתח . בפענוח מבצעים את הפעולות המתוארות בסדר הפוך.

ריבסט כינה את תוספת המפתחות הלבנה. הסימן מייצג פעולת XOR. למרות היותה יעילה יותר מ-DES משולש, שיטה זו פחות נפוצה.

DESL ו-DESXL[עריכת קוד מקור | עריכה]

DES נחשב לצופן מהיר בחומרה (כוונת המפתחים מלכתחילה הייתה לייעדו לחומרה) והוא מציג ביצועים טובים מאוד בחומרה אפילו בהשוואה לצפנים מודרניים. כאמור אם דרוש ביטחון גבוה יותר ממה שהצופן המקורי מציע, אפשר להשתמש בגרסת DES-X של ריבסט המתוארת לעיל עם שני מפתחות הצפנה סודיים נוספים. התקורה הנוספת הנובעת מהוספת שערי XOR של שני המפתחות הנוספים היא כ-14 אחוז.

התוספת הזו מחזקת את הצופן נגד כוח גס והתקפת איזון זמן/זיכרון שהיא אפקטיבית נגד הגרסה המקורית. גם התקפות אחרות אינן ישימות נגד מבנה זה בשל תוספת המפתחות ולכן הוא נחשב בטוח מאוד, במיוחד לאור העובדה שזהו הצופן הוותיק והנחקר ביותר בהיסטוריה של ההצפנה. ידוע ש-DES מכיל תכונות אקראיות טובות והוא חזק באופן יוצא דופן נגד קריפטואנליזה דיפרנציאלית וליניארית.

כאשר נדרש צופן קל משקל (lightweight) במיוחד, אפשר להתאים את DES-X על שימוש בתיבת החלפה אחת במקום בשמונה הקיימות ובכך להפחית באופן משמעותי את כמות השערים. לגרסה זו קוראים DESL (קיצור של DES Lightweight). היא הוצעה ב-2006 על ידי Gregor Leander, Christof Paar, Axel Poschmann, ו-Kai Schramm[2]. ניתן לממשה בחומרה עם 1848 GE (תואמי שערים לוגיים), זאת מבלי לאבד מהתכונות הטובות של הצופן המקורי למעט החיסרון הברור של המפתח הקצר. אם משלבים את DES-X עם DESL (מוסיפים עוד שני מפתחות) מתקבל הצופן DESXL שהוא גם בטוח וגם מהיר מאוד במיוחד בחומרה מוגבלת משאבים וצריכת אנרגיה נמוכה כמו חיישנים לבישים או RFID.

השינויים בצופן כמובן עלולים שלא במודע לפתוח פתח להתקפות קריפטוגרפיות חדשות, ולכן הצופן אינו מומלץ כתחליף ל-AES אלא רק במקרים בהם מעדיפים להתפשר על ביטחון לצורך יעילות וקלות הטמעה במערכת מוגבלת. הרעיון הוא שבמקום לפתח צופן חדש אפשר לשנות מעט את הצופן הקיים ולקבל צופן טוב במחיר מועט.

ראו גם[עריכת קוד מקור | עריכה]

קישורים חיצוניים[עריכת קוד מקור | עריכה]

- הספר Handbook of Applied Cryptography, פרק 7

- Parallel Collision Search with Application to Hash Functions and Discrete Logarithms

- DES, באתר אנציקלופדיה בריטניקה (באנגלית)

![{\displaystyle [0..3]}](https://wikimedia.org/api/rest_v1/media/math/render/svg/539dfce99f58ed35faacf092cc31dfc0465d24a3)

![{\displaystyle [0..15]}](https://wikimedia.org/api/rest_v1/media/math/render/svg/051515d93a41d381932a17f72afe1101e64fed6d)